Esse artigo foi originalmente escrito em inglês por Alan Halachmi, Diretor de Arquitetura de Soluções de suporte ao setor público, no AWS Blog.

Nos primeiros dias da Amazon Virtual Private Cloud (Amazon VPC), pensávamos que os clientes só precisariam de uma única VPC. Aprendemos muito desde então. Hoje, o AWS Well-Architected Framework descreve uma única conta com uma única VPC como um antipadrão. Com um número crescente de contas e caminhos de rede na Nuvem AWS, clientes e parceiros nos disseram que queriam ferramentas simples que os ajudassem a entender e proteger seus ambientes na nuvem em larga escala.

A AWS fornece serviços e recursos que permitem aos clientes implementarem controles detectivos, preventivos, proativos e responsivos. Nossos investimentos em raciocínio automatizado e segurança comprovável, por exemplo, permitem que você detecte buckets públicos do Amazon Simple Storage Service (Amazon S3) e identifique acessos inesperados à internet resultantes de erros simples ou equívocos. Para controles preventivos em escala, oferecemos recursos como o Amazon S3 Block Public Access, que simplifica a garantia de que seus objetos S3 sejam privados.

Apresentando o Bloqueio de Acesso Público para Amazon VPC

Hoje, estamos empolgados em apresentar um novo e poderoso recurso que simplifica o controle de acesso à internet. O Bloqueio de Acesso Público da Amazon VPC é um controle simples e declarativo que bloqueia de forma autoritativa o tráfego de entrada (ingress) e saída (egress) da VPC através dos caminhos de internet fornecidos pela AWS. O Bloqueio de Acesso Público da Amazon VPC permite que os clientes garantam a conformidade com os requisitos de segurança e compliance de suas organizações, bloqueando centralmente o acesso à internet fornecido pela AWS para recursos em suas VPCs. Quando configurado para bloqueio bidirecional, todo o tráfego de entrada e saída da VPC é negado. O Bloqueio de Acesso Público da Amazon VPC substitui quaisquer configurações existentes da VPC para descartar todo o tráfego que, de outra forma, exporia a internet através de caminhos como um Internet Gateway (IGW) ou Egress-Only Internet Gateway (EIGW).

Mas, e no caso em que o tráfego de uma VPC precisar acessar a internet?

NAT Gateways e EIGWs são comumente usados para fornecer acesso à internet para recursos dentro de uma VPC sem expô-los ao tráfego de entrada da internet. Os clientes nos disseram que queriam uma abordagem simples, confiável e consistente para suportar essa arquitetura ao usar o Bloqueio de Acesso Público da Amazon VPC. Como uma alternativa ao bloqueio bidirecional, Para esses casos, o Bloqueio de Acesso Público da Amazon VPC suporta o bloqueio apenas de entrada. Com o bloqueio apenas de entrada, o tráfego de internet de entrada é bloqueado de forma autoritativa, e o tráfego de saída de uma VPC é permitido apenas a partir de NAT Gateways e EIGWs.

Você pode habilitar o Bloqueio de Acesso Público da Amazon VPC por região em uma conta AWS, e planejamos suportar o AWS Organizations em breve.

Controle Granular com Exclusões

Entendemos que alguns recursos dentro de uma VPC podem exigir acesso bidirecional à internet. Ou você pode ter casos de uso, como inspeção centralizada de tráfego, que necessitam de um caminho (path) de internet apenas de saída (egress-only) – e que o bloqueio bidirecional ou apenas de entrada (ingress-only) do Bloqueio de Acesso Público da Amazon VPC rejeitaria. Para atender a essa necessidade, o Bloqueio de Acesso Público da Amazon VPC inclui capacidades de exclusão granular. Os administradores podem especificar VPCs ou subnets individuais a serem excluídas da ação do Bloqueio de Acesso Público da Amazon VPC, permitindo um acesso à internet direcionado onde necessário. Você pode configurar essas exclusões para permitir acesso à internet total (bidirecional) ou apenas de saída (egress-only). Assim como no bloqueio apenas de entrada, quando você permite uma exclusão apenas de saída, o tráfego de saída de uma VPC ou subnet é permitido somente a partir de NAT Gateways e EIGWs.

Vamos mergulhar mais fundo em como o Bloqueio de Acesso Público da Amazon VPC funciona e explorar suas principais capacidades.

Entendendo o Bloqueio de Acesso Público da Amazon VPC

Para demonstrar o Bloqueio de Acesso Público da Amazon VPC, criei uma arquitetura VPC simples de pilha dupla (IPv4 e IPv6). Há duas subnets públicas, duas subnets privadas, NAT Gateways, um EIGW e um IGW. As subnets públicas têm uma rota padrão para o IGW. As subnets privadas têm uma rota padrão IPv4 para os NAT Gateways na mesma Zona de Disponibilidade, e têm uma rota padrão IPv6 para o EIGW. Implantei um Application Load Balancer (ALB) público para a internet nas subnets públicas que escutam HTTP. O ALB passa o tráfego de entrada de internet para os servidores web nas subnets privadas.

Figura 1: Arquitetura VPC simples de pilha dupla

Antes de habilitar o Bloqueio de Acesso Público da Amazon VPC, consigo acessar os servidores web através do ALB, a partir da internet. Também consigo fazer ping na página inicial da AWS enquanto estou logado em um servidor web, acessando a internet através dos NAT Gateways para IPv4 e do EIGW para IPv6.

Figura 2: Janela do navegador mostrando “Hello, World!”

Figura 3: Pings de saída bem-sucedidos sobre IPv4 e IPv6

Quero configurar o Bloqueio de Acesso Público da Amazon VPC para permitir todo o tráfego (bidirecional) de e para apenas minhas subnets públicas. No entanto, não quero que meu site fique indisponível quando eu habilitar o Bloqueio de Acesso Público da Amazon VPC. Então, configuro exclusões para essas subnets antes de habilitar o Bloqueio de Acesso Público da Amazon VPC.

Navego até o console da VPC, e:

- Seleciono Configurações.

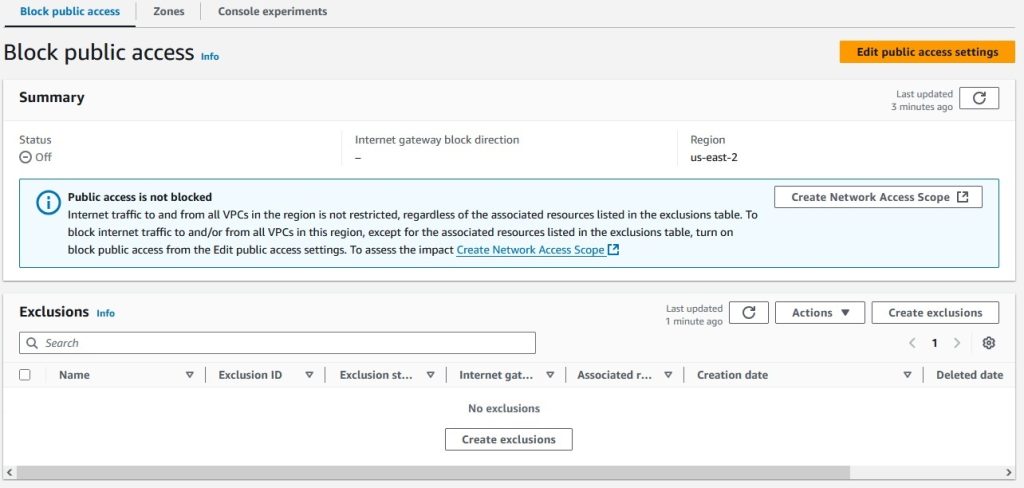

- Em seguida, seleciono a aba Bloquear acesso público.

Figura 4: Aba Bloqueio de Acesso Público da Amazon VPC

Em seguida, clico em:

- Criar exclusões e especifico que minhas duas subnets públicas devem permitir todo o tráfego de internet (bidirecional).

- Depois, clico em Criar exclusões.

Figura 5: Criando exclusões para subnets públicas

Alguns minutos depois, as exclusões estão Ativas.

Figura 6: Exclusões ativas para subnets públicas

Agora, estou pronto para ativar o Bloqueio de Acesso Público da Amazon VPC. No entanto, quero ter certeza de que entendo o que acontecerá quando eu habilitar o recurso. Então, clico no link para Criar Escopo de Acesso à Rede, e uso o Network Access Analyzer para determinar as caminhos (paths) de internet fornecidas pela AWS atualmente permitidas. Usando duas condições de Exclusão, filtro as subnets públicas como origem ou destino para o tráfego de internet. Sabemos que o tráfego para essas subnets é permitido pelas exclusões.

Figura 7: Resultados do Network Access Analyzer

A análise mostra que os WebServers podem aceitar e responder ao tráfego de internet através dos ALBs, e podem iniciar tráfego de internet de saída através dos NAT Gateways. Lembre-se que as subnets privadas também têm uma rota padrão IPv6 para o EIGW, e eu não fiz nenhuma exclusão do Bloqueio de Acesso Público da Amazon VPC para as subnets privadas. Como resultado, espero que o Bloqueio de Acesso Público da Amazon VPC rejeite o tráfego IPv6 de saída dos WebServers.

Volto para a aba Bloquear Acesso Público e clico em:

- Editar configurações de acesso público.

- Marco a caixa para Ativar bloqueio de acesso público e configuro o comportamento para bloquear todo o tráfego de internet (bidirecional).

- Clico em Salvar alterações.

Figura 8: Ativar bloqueio de acesso público com bloqueio bidirecional

Alguns minutos depois, as Configurações de acesso público mostram um Status de On (Ativado).

Figura 9: Bloqueio de acesso público está ativado

Para verificar, checo se consigo acessar os WebServers através do ALB, a partir da internet. A página “Hello, World!” retorna com sucesso. Voltando ao WebServer, consigo fazer ping na página inicial da AWS através dos NAT Gateways e IGW sobre IPv4, conforme confirmado pelos resultados do Network Access Analyzer. Como esperado, não consigo fazer ping na página inicial da AWS sobre IPv6.

Figura 10: Pings de saída bem-sucedidos sobre IPv4; Pings de saída sobre IPv6 falham

Analisando os logs de fluxo da VPC, que foram previamente habilitados nas subnets privadas, posso ver que o tráfego IPv6 é negado. A primeira linha (ACCEPT) indica que os pacotes foram permitidos pelo grupo de segurança na interface de rede e pela ACL de rede na subnet. No entanto, o Bloqueio de Acesso Público da Amazon VPC bloqueou o tráfego (REJECT). Se eu tivesse configurado um formato personalizado nos logs de fluxo da VPC, poderia ter incluído o campo reject-reason, que mostraria BPA como o motivo para bloquear o tráfego.

Figura 11: Logs de fluxo da VPC com ACCEPT seguido por REJECT

Para habilitar o tráfego de saída IPv6 das subnets privadas através do EIGW, adiciono uma nova exclusão. Esta exclusão é apenas de saída, correspondendo à direção do fluxo de tráfego através do EIGW.

Figura 12: Criando exclusões para subnets privadas

Após alguns minutos, a exclusão está Ativa. Retornando ao WebServer, consigo resposta novamente ao fazer ping na página inicial da AWS, através do EIGW, sobre IPv6.

Figura 13: Pings de saída bem-sucedidos sobre IPv6

Como última ação, excluo todas as exclusões. Sem exclusões, todo o tráfego de internet é bloqueado para esta VPC.

Figura 14: Excluindo exclusões

Como esperado, o ALB não está mais acessível, e os WebServers não podem iniciar tráfego de saída.

![]()

Figura 15: Janela do navegador mostrando “A conexão expirou”

Volto para a aba Bloquear Acesso Público e clico em Editar configurações de acesso público. Desmarco a opção de bloquear acesso público e clico em Salvar alterações. Alguns minutos depois, as Configurações de acesso público mostram um Status de Off (Desativado). Consigo novamente acessar o ALB e fazer ping na página inicial da AWS sobre IPv4 e IPv6.

Algumas coisas para saber

- O Bloqueio de Acesso Público da Amazon VPC é stateful quando usado no modo apenas de entrada, ou quando permite uma exclusão apenas de saída. O tráfego de retorno para uma conexão permitida é automaticamente autorizado. Este comportamento é análogo aos grupos de segurança.

- Quando ativado, o Bloqueio de Acesso Público da Amazon VPC afeta conexões de rede novas e existentes.

- Há um limite padrão de 50 exclusões para o Bloqueio de Acesso Público da Amazon VPC. Aumentos de limite estão disponíveis.

- Quando o bloqueio apenas de entrada está ativado ou exclusões apenas de saída são permitidas, somente NAT Gateways e EIGWs permitem a saída de uma VPC.

- O Bloqueio de Acesso Público da Amazon VPC integra-se com outros serviços como o Elastic Load Balancing e o AWS Global Accelerator.

- AWS Client VPN e AWS Site-to-Site VPN são considerados comunicação segura. Eles são excluídos do Bloqueio de Acesso Público da Amazon VPC.

Conclusão

Neste post, discutimos como os clientes nos disseram que queriam um controle declarativo para gerenciar o acesso à internet para suas VPCs. Com o Bloqueio de Acesso Público da Amazon VPC, os clientes podem gerenciar quais VPCs e subnets têm acesso à internet fornecida pela Amazon, o que permite aos clientes garantir a conformidade com os requisitos de segurança e compliance de suas organizações, bloqueando centralmente o acesso à internet fornecido pela AWS aos recursos em suas VPCs. Comece hoje mesmo aproveitando o Network Access Analyzer e os logs de fluxo da VPC para entender seus padrões de tráfego, para que você possa habilitar o Bloqueio de Acesso Público da Amazon VPC. Para mais informações, consulte a documentação do Bloqueio de Acesso Público da Amazon VPC.

Autor

| Alan Halachmi é Diretor de Arquitetura de Soluções de suporte ao setor público. Ele trabalha com organizações governamentais, educacionais, de saúde e sem fins lucrativos em todo o mundo para impulsionar a inovação disruptiva usando a Nuvem AWS. |

Direto Notícias Imparcial, Transparente e Direto!

Direto Notícias Imparcial, Transparente e Direto!